Penetrační testování

Nečekejte, až vás otestuje skutečný hacker

Home ― Služby ― IT Consulting ― GDPR ― GDPR služby ― Penetrační testování

Oslovili jsme bezpečnostního specialistu, který vede expertní tým etického hackingu, s jakými výsledky a hrozbami se při penetračním testování v praxi setkává. Popsal nám průběh projektu, který v nedávné době realizovali pro středně velkou společnost působící v oblasti veřejných služeb a logistiky.

Byli jsme osloveni zákazníkem, který chtěl zjistit, jak je jeho společnost zabezpečená vůči hackerům, a zda představují riziko i jeho vlastní zaměstnanci. Po vstupní analýze bylo rozhodnuto, že bude ověřena bezpečnost síťové infrastruktury vůči potenciálním hrozbám útoku z prostředí internetu a dále bezpečnost IS v případě, že útočník pronikl do vnitřní sítě. Dále bude prověřeno povědomí zaměstnanců o hrozbě útoků typu sociální inženýrství. Z penetračního testu byly vyloučeny aktivity a postupy u nichž bylo opodstatněné podezření, že by mohly narušit funkčnost firemních procesů a v průběhu testu opravdu k žádnému omezení nedošlo.

Nejprve jsme provedli externí penetrační test, zaměřený na veřejně dostupné IP adresy společnosti. Byl veden z pohledu útočníka, který má pouze veřejně dostupné informace typu e-mail, web, kontaktní informace apod. Test započal zjištěním otevřených portů na daných IP adresách a detekcí publikovaných služeb. Již v této fázi byly zjištěny některé nedostatky, jako například otevření portu 135, na kterém běžela vzdálená plocha nebo portu 139, který je využíván protokolem NetBios.

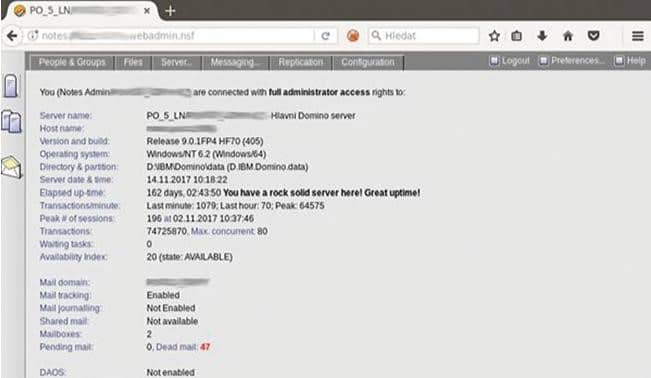

Při dalším testování jsme se zaměřili na dostupná přihlašovací rozhraní, ať už se jednalo o administrační rozhraní webových serverů, přihlášení k web-mailu, VPN a dalším službám. U všech rozhraní proběhlo ověření, zda je možné vůči nim podniknout útoky hrubou silou (Brute Force Attack) a bylo zjištěno, že žádné z rozhraní tyto útoky nedetekuje a nemá nasazena opatření zajišťující blokaci takových pokusů. Následovaly tedy útoky zaměřené na prolamování hesel s využitím zejména implicitních (tj. výrobcem nebo technologií nastavených) přihlašovacích údajů. Po relativně krátkém, zhruba 30minutovém řízeném útoku bylo prolomeno přihlášení k e-mailovému serveru. Bylo zjištěno, že administrátorem byly ponechány implicitní přihlašovací údaje: Admin: domino na rozhraní, které je vystaveno do internetu. Tím byl získán přístup ke kompletní administraci e-mailového serveru společnosti. Díky tomu jsme mohli získat přístup k souboru names.nsf, který obsahuje hesla jednotlivých uživatelů v šifrované podobě. Následně bylo pomocí specializovaného nástroje dešifrováno 50 uživatelských hesel, a to během necelých 2 hodin.

Rovněž jsme získali přístup k veškeré e-mailové korespondenci všech zaměstnanců včetně nejvyššího vedení společnosti. V korespondenci byly dostupné mimo jiné informace o zákaznících, finanční výkazy i několik obchodních smluv. Ohrožena tak nebyla pouze data společnosti, ale také partnerů a zákazníků. Pokud by došlo k jejich úniku, zákazníci i partneři by se o tom dozvěděli.

V administračním rozhraní jsme následně využili funkci Quick Console, která umožňuje interakci se serverem formou příkazového řádku. S jeho využitím byl na serveru spuštěn nástroj pro vzdálenou kontrolu serveru (tzv. Remote Access Tool). Tento nástroj nebyl detekován antivirovým systémem.

Pokud by danou zranitelnost zneužil reálný hacker, mohl by napadený server využít nejen k útokům na jiné cíle a společnosti, ale také k průniku do interní sítě, při kterých by byla využita také uživatelská hesla získaná ze souboru names.nsf.

Nástroj pro vzdálenou kontrolu serveru PUPY

Kromě uvedené zranitelnosti byla na jiném serveru zjištěna zranitelnost služby Server Message Block operačního systému MS Windows, kterou lze využít zasláním speciálně upraveného požadavku tomuto serveru. Server požadavek vyhodnotí jako legitimní a následně provede skript v něm uložený. Útočník má tedy možnost ovládnout inkriminovaný systém a realizovat další nežádoucí aktivity jako je např. sběr interních údajů organizace nebo útoky na další servery ve vnitřní síti. Uvedená zranitelnost je mimo jiné využívána při šíření malwaru jako je např. WannaCry nebo NotPetya, jež šifrují data na pevném disku napadeného počítače.

Přestože všechny servery umožňovaly připojení pouze prostřednictvím SSL/TLS nebylo ani toto zabezpečení v pořádku. Naopak v průběhu testu byla zjištěna podpora slabých šifer, které umožňují útočníkovi typu Man-in-the-Middle (člověk uprostřed) přečíst a ovlivnit komunikaci uživatele se serverem.

V průběhu dalšího zkoumání testovaných serverů proběhl i test e-shopu. V jeho průběhu bylo zjištěno, že není zajištěno dostatečné oddělení zákaznických objednávek, a že s využitím techniky URL tampering je možné získat přístup k souhrnu objednávek jednotlivých zákazníků, čímž byly kompromitovány také jejich osobní údaje. Kromě toho bylo možné s objednávkami manipulovat, tedy přidávat nebo odebírat objednané zboží.

Útočník ve vnitřní síti by způsobil značné škody.

Druhá fáze penetračního testu byla zaměřena na interní síť a měla být realizována z pohledu útočníka, který má přístup do vnitřní sítě. Nicméně na základě předchozích zjištění je zřejmé, že i externí útočník může lehce získat přístup k vnitřní síti.

Test vnitřní sítě jsme opět zahájili skenem dostupných zařízení a nabízených služeb. Mimo jiné bylo zjištěno, že některé servery používají stále MS Windows Server 2003, který již není podporován výrobcem a obsahuje řadu tzv. zranitelností nultého dne, které jsou ihned zneužitelné. Rovněž bylo nalezeno několik serverů, na kterých běžely zastaralé verze různých produktů, např. IIS, Apache, nebo protokol telnet.

Nejzávažnější zranitelností však byla chyba nalezená v zastaralé verzi systému HPE Integreted Lights Out. V tomto systému bylo možné s využitím speciálního skriptu vytvořit účet s právy administrátora, a to bez znalosti jakýchkoliv přístupových údajů. S využitím vytvořeného účtu jsme se připojili na terminálový server a přihlásili se údaji, které jsme získali z e-mailového serveru.

Bylo zjištěno, že je možné na terminálový server instalovat škodlivý software umožňující vzdáleně server ovládat a kontrolovat. Dále bylo zjištěno, že k terminálovému serveru je připojen mimo jiné disk, který obsahuje zálohy účetního SW a dalších důležitých systémů. K těmto datům by útočník rovněž získal přístup. Tímto byla kompromitována vnitřní síť zákazníka.

Závěrečnou částí testování byly testy typu sociální inženýrství, které měly ověřit znalosti a odolnost zaměstnanců vůči e-mailovým a telefonickým útokům. Nejprve proběhla e-mailová kampaň, při které byla zaslána výzva ke stažení aktualizace MS Windows, ale po stažení se spustil skript, který přečetl obsah adresářů a mohl odesílat soubory nebo v některých případech také informace o účtu uživatele. Bylo zjištěno, že skript spustila téměř polovina testovaných zaměstnanců, a tedy společnost je zranitelná vůči útokům tohoto typu.

Následoval telefonický test, při kterém probíhal pokus přesvědčit vybrané zaměstnance ke sdělení svého hesla na základě připraveného scénáře. Dva z šesti kontaktovaných zaměstnanců heslo ochotně prozradili. Tím byly získány přístupové údaje nejen do domény, ale také do sítě VPN.

Penetrační test jasně prokázal kritické nedostatky v zabezpečení síťové infrastruktury společnosti, ochrany jejich dat a informačních zdrojů. Dokázal úspěšnost útoků vedených jak z vnější, tak i z vnitřní sítě. Navíc testy sociálního inženýrství potvrdily, že ani sami zaměstnanci si nejsou vědomi bezpečnostních rizik a hrozeb.

Pro zákazníka byl test reálným pohledem na skutečné zabezpečení podniku, a také zjištěním, že jeho data a informace jsou kriticky ohroženy. Na základě zjištěných skutečností jsme následně vypracovali návrh bezpečnostních opatření, která po zavedení eliminovala detekované zranitelnosti a výrazně zvýšila celkovou úroveň informační bezpečnosti společnosti. Při předání projektu nás pak potěšila věta pana ředitele:

„Bylo to drahé, ale stálo to za to!“

Copyright © K-net 2019. Všechna práva vyhrazena

| Cookie | Délka | Popis |

|---|---|---|

| _GRECAPTCHA | 5 months 27 days | This cookie is set by the Google recaptcha service to identify bots to protect the website against malicious spam attacks. |

| cookielawinfo-checkbox-advertisement | 1 year | Set by the GDPR Cookie Consent plugin, this cookie is used to record the user consent for the cookies in the "Advertisement" category . |

| cookielawinfo-checkbox-analytics | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Analytics". |

| cookielawinfo-checkbox-functional | 11 months | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checkbox-necessary | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookies is used to store the user consent for the cookies in the category "Necessary". |

| cookielawinfo-checkbox-others | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Other. |

| cookielawinfo-checkbox-performance | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Performance". |

| elementor | never | This cookie is used by the website's WordPress theme. It allows the website owner to implement or change the website's content in real-time. |

| NSC_ESNS | past | This cookie is set by the provider Netscaler load balancing service from Citrix. This cookie is used for ensuring traffic and user data is routed to the correct location where a site is hosted on multiple servers, inorder to get a consistent experience for the end user. |

| viewed_cookie_policy | 11 months | The cookie is set by the GDPR Cookie Consent plugin and is used to store whether or not user has consented to the use of cookies. It does not store any personal data. |

| Cookie | Délka | Popis |

|---|---|---|

| pll_language | 1 year | The pll _language cookie is used by Polylang to remember the language selected by the user when returning to the website, and also to get the language information when not available in another way. |

| ss | session | This cookie is set by the provider Eventbrite. This cookie is used for the functionality of website chat-box function. |

| TawkConnectionTime | session | Tawk.to, a live chat functionality, sets this cookie. For improved service, this cookie helps remember users so that previous chats can be linked together. |

| Cookie | Délka | Popis |

|---|---|---|

| _ga | 2 years | The _ga cookie, installed by Google Analytics, calculates visitor, session and campaign data and also keeps track of site usage for the site's analytics report. The cookie stores information anonymously and assigns a randomly generated number to recognize unique visitors. |

| _gat_UA-26032567-2 | 1 minute | A variation of the _gat cookie set by Google Analytics and Google Tag Manager to allow website owners to track visitor behaviour and measure site performance. The pattern element in the name contains the unique identity number of the account or website it relates to. |

| _gcl_au | 3 months | Provided by Google Tag Manager to experiment advertisement efficiency of websites using their services. |

| _gid | 1 day | Installed by Google Analytics, _gid cookie stores information on how visitors use a website, while also creating an analytics report of the website's performance. Some of the data that are collected include the number of visitors, their source, and the pages they visit anonymously. |

| CONSENT | 2 years | YouTube sets this cookie via embedded youtube-videos and registers anonymous statistical data. |

| leady_session_id | session | No description available. |

| Cookie | Délka | Popis |

|---|---|---|

| c | 16 years 25 days 13 hours 24 minutes | This cookie is set by Rubicon Project to control synchronization of user identification and exchange of user data between various ad services. |

| VISITOR_INFO1_LIVE | 5 months 27 days | A cookie set by YouTube to measure bandwidth that determines whether the user gets the new or old player interface. |

| YSC | session | YSC cookie is set by Youtube and is used to track the views of embedded videos on Youtube pages. |

| yt-remote-connected-devices | never | YouTube sets this cookie to store the video preferences of the user using embedded YouTube video. |

| yt-remote-device-id | never | YouTube sets this cookie to store the video preferences of the user using embedded YouTube video. |

| yt.innertube::nextId | never | This cookie, set by YouTube, registers a unique ID to store data on what videos from YouTube the user has seen. |

| yt.innertube::requests | never | This cookie, set by YouTube, registers a unique ID to store data on what videos from YouTube the user has seen. |

| Cookie | Délka | Popis |

|---|---|---|

| browserupdateorg | 7 days | No description available. |