Novinky bezpečnostních řešení v IT

Výsledky a doporučení pro práci s daty v elektronické podobě

Bezpečnost v IT je stále obrovské téma. Množství útoků se neustále zvyšuje a útoky jsou sofistikovanější a lépe zpracované. Za poslední rok jsme zaznamenali nespočet útoků na naše datové centrum, ale i u našich zákazníků. Musím říci, že rozdíly oproti útokům v minulosti jsou obrovské. Jednak jejich počet dramaticky stoupá, ale i jejich provedení je na úplně jiné úrovni. Myslet si, já jsem malá firma nebo organizace, na mě nikdo útočit nebude, je už absolutně chybná myšlenka.

Útočníka už vůbec nezajímá velikost organizace ani citlivost jejich dat. Pokud zjistí jen sebemenší díru či možnost zaútočit, tak to vyzkouší. A je pouze na dané organizaci, jak je připravena útokům odolat. Také představa, že investuji do drahých bezpečnostních technologií, je mylná. Útoky jsou aktuálně směřované spíše na lidi (konkrétní zaměstnance). Proto je potřeba IT bezpečnost pojmout komplexně a zaměřit se nejen na technologie, ale i na vzdělanost zaměstnanců, kvalitní monitoring a dohled. V této příloze Loginu se podíváme nejen na technologické novinky pro řešení IT bezpečnosti na perimetru sítě, ale také si řekneme, co znamená penetrační testování zaměřené na koncové uživatele.

Obsah Technické přílohy:

Aktuality:

Monitoring a penetrační testování:

Aktuality

Nové vlastnosti Forcepoint DLP

Útočníci aktuálně cílí na získávání nejen kontaktů konkrétního uživatele, ale také získávání přesných textů e-mailů, aby následně mohli zaútočit na konkrétního uživatele s velmi věrohodným textem, získat jeho důvěru a následně provést útok například podvrženou fakturou s platbou na účet útočníka. S novým vydáním Forcepoint DLP 8.9 mohou zákazníci efektivněji chránit data opouštějící e-maily, získat větší viditelnost a kontrolu nad aplikacemi Microsoft (Office) 365 a zlepšit automatizaci a kontrolu dat z populárních nástrojů ITSM a BI.

Nově i pro odchozí cloudový email Forcepoint poskytuje více než 1 500 předdefinovaných šablon a klasifikátorů využívajících automatizaci, strojové učení a otisky prstů, což umožňuje velmi přesné zásady pro identifikaci dat a souborů na základě kterých dojde k pozastavení odeslání. Mohou existovat data, která budou vyžadovat zvláštní pozornost v Teams, a nebudou potřebovat stejný typ pozornosti (a akce) v SharePointu. Forcepoint teď nabízí možnost implementovat různé akce s různým chováním, a tedy různou granularitu zabezpečení v Teams, SharePointu a OneDrivu.

Správa incidentů DLP je nyní možná přes rozhraní REST API aplikacemi třetích stran. V první vlně se jedná o služby ServiceNow, Nagios a Tableau.

Forcepoint je dceřiná společnost americké společnosti Raytheon, největšího výrobce špičkové vojenské techniky. Bezpečnost je jejich priorita číslo 1. Zaměřuje se nejen na řešení NGF firewallů, ale také na ochranu před únikem informací (DLP – Data Lost Prevention), tedy řešení pro předcházení ztráty dat.

Nová úroveň ochrany v českém kyberprostoru

V současné době pozorujeme jednoznačný trend uzavírat veškerou komunikaci do šifrovaných kanálů. Dříve běžně používané nešifrované protokoly, jako je HTTP, SMTP nebo DNS, jsou vytlačovány svými šifrovanými variantami (jako například TLS verze 1.3 nebo HTTP/3), které velmi znesnadňují nebo přímo znemožňují jejich kontrolu. Éra, kdy administrátor na perimetru sítí prováděl inspekci provozu, pomalu končí.

Na současnou situaci reaguje KERNUN ADAPTIVE FIREWALL. Jeho bezpečnostní komponenta „Adaptivní firewall“ využívá metadata spojená s komunikací (SRC IP, DST IP, počty spojení atd.) a srovnává je s informacemi uloženými v aktuální databázi hrozeb. Dojde-li k identifikaci útočníka, je pokus o útok na všech zařízeních zablokován.

Expertní databáze hrozeb je tvořena a spravována bezpečnostním týmem KERNUN CSIRT, který úzce spolupracuje s národními bezpečnostními autoritami a CSIRT týmy komerčních firem i státní správy. Právě šíře zapojení a plošné nasazení služby na mnoha zařízeních umožňuje správné vyhodnocení informací o potencionálním útočníkovi a přináší radikální zvýšení bezpečnosti pro české internetové prostředí, které je aplikováno ihned.

PŘÍKLAD VYHODNOCENÍ KYBERNETICKÉHO ÚTOKU ADAPTIVNÍM FIREWALLEM SKRZE DATABÁZI AKTIVNÍCH HROZEB

Představte si několik krátkých SSH spojení z jedné adresy na druhou, která proběhla v rámci krátkého časového úseku. Je to útok nebo není? Může jít o útočné pokusy uhodnout heslo, anebo o legitimní zkopírování několika menších souborů. Standardní IPS/IDS systém to může buď odmítnout nebo povolit, anebo ohlásit jako varování. V každém z těchto případů jde o riziko vzniku false-positive nebo false-negative, případně systém nechá rozhodnutí na člověku a vytvoří pouze varování.

Oproti tomu může mít Kernun Adaptive Firewall navíc informaci, že se tato adresa pokusila provést obdobná SSH spojení také na tisíce jiných adres. V takovém případě ji považuje za útočnou a spojení nepovolí už při prvním pokusu. Adresa má tzv. špatnou reputaci (důvěryhodnost). Naopak absence jakéhokoliv podezřelého chování zdrojové adresy ve sledovaných sítích českého internetu ukazuje, že adresa bude s vysokou pravděpodobností neškodná.

Situace se může ale rychle změnit. Pokud se začnou z této adresy objevovat spojení pochybná, její reputace se rapidně sníží a další spojení s ní už nebudou povolena. Jestliže tedy v českém internetu probíhá nějaký cílený kybernetický útok, adaptivní firewall se o něm záhy dozví a může rychle a efektivně reagovat přímo v místě svého nasazení. Chrání tak konkrétní cíle právě tady a teď.

Z výše uvedeného je zřejmé, že pro rozhodnutí o tom, kdo je nebo může být útočník, je potřeba aktivně sledovat a hodnotit širší síťový kontext.

Penetrační testování

Co je penetrační testování

Pojem penetrační testování je velice rozšířený, ale ne každý si pod ním představí stejnou věc.

Dle Wikipedie: „Penetrační test je v informatice metoda hodnocení zabezpečení počítačových zařízení, systémů nebo aplikací. Provádí se testováním, simulací možných útoků na tento systém jak zevnitř, tak zvenčí. Cílem penetračního testu není vyřešit bezpečnostní problémy, ale jistým způsobem prověřit, zhodnotit úroveň zabezpečení a podat souhrnnou zprávu, a to jak na úrovni technických (nastavení otevřených portů, verze systému), tak i organizačních opatření (podvod a sociální inženýrství skrze zaměstnance)“.

Britské Národní centrum pro kybernetickou bezpečnost popisuje penetrační testování jako: „Metoda pro získání jistoty v bezpečnosti IT systému pokusem o narušení části nebo celé bezpečnosti tohoto systému pomocí stejných nástrojů a technik, jaké by mohl mít protivník.“

Důležité je si uvědomit, že v rámci penetračního testování se opravdu jedná o různé druhy testů a prověřování bezpečnostních děr, a to nejen na straně bezpečnostních technologií, ale i na straně uživatelů. Komplexní penetrační test tedy není jednoduchá ani levná záležitost, protože je vykonáván přímo bezpečnostními specialisty a testování a vyhodnocování zabere jednotky až desítky dní. Pro management může být penetrační testování nástrojem pro ověření stavu kybernetické odolnosti. Ta se týká schopnosti subjektu nepřetržitě dosahovat zamýšleného výsledku navzdory nepříznivým kybernetickým událostem. Je reakcí na zvyšující se počty útoků a rizik spojených se sociálním inženýrstvím a zneužitím uživatelů a zabývá se nikoliv pouze prevencí, ale snížením dopadu samotného útoku a rychlostí obnovení činnosti po útoku v plném rozsahu.

Penetrační testování je možné rozdělit podle dvou hlavních oblastí – technologické a organizační. Pro technologické testování můžeme využívat i automatizované služby.

Bezpečnostní test IT technologií na základě známých zranitelností

Pro základní představu o zabezpečení IT technologií počítačové sítě provádíme penetrační test s využitím automatizace.

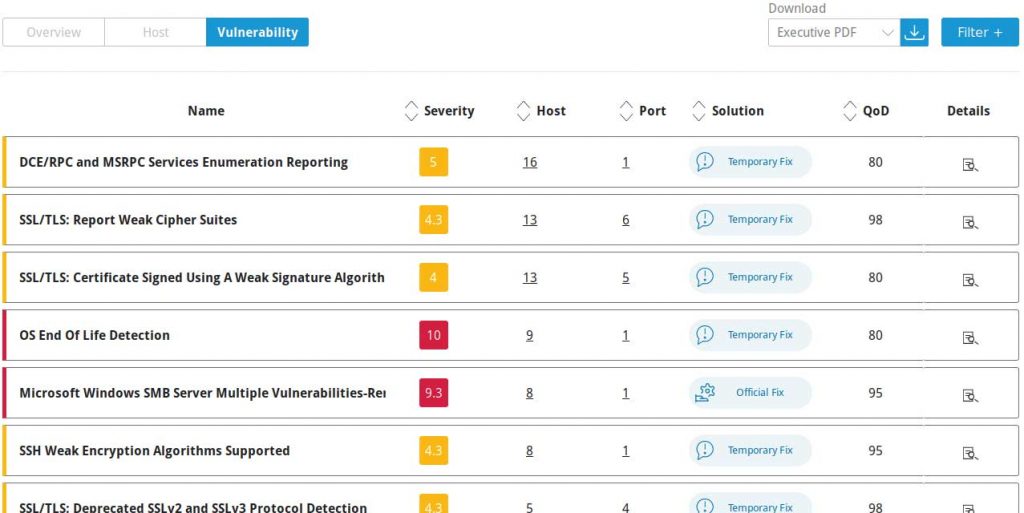

K-net využívá pro testování vlastního datového centra stejně jako pro testování IT technologií zákazníků služby s využitím databáze „Greenbone Enterprise Feed“. Jedná se o řešení, které pracuje s více než 100.000 zranitelnostmi, ke kterým má připravené programy s konkrétními bezpečnostními testy a je neustále rozšiřováno (příklad zranitelnosti s vysvětlením jejího popisu je uveden dále).

Testování může probíhat ze strany internetu nebo z vnitřní sítě a ověřit tak, jestli technologie nemá nějaké známé bezpečnostní díry či chybná nastavení.

Výsledky testování jsou připraveny ve formě dvou reportů:

- Pro management, který obsahuje obecné informace o kontrole a seznamy hostitelů seřazené podle závažnosti zjištění.

- Pro techniky, který obsahuje rovněž obecné informace o kontrole a o kontrolovaných hostitelích, ale také podrobnosti o každé nalezené zranitelnosti.

Významné události jsou potom komentovány včetně návrhu jejich řešení našimi specialisty.

Tento bezpečnostní test nemusí být cenově náročný, protože díky cloudovým technologiím je možné ho realizovat jednorázově na vybraných IP adresách.

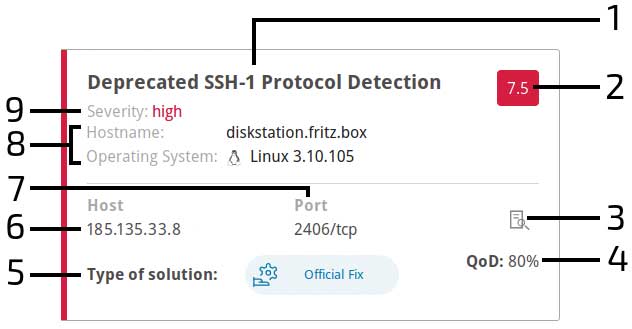

VÝSLEDEK SKENOVÁNÍ – DETAIL ZRANITELNOSTI

U každého výsledku se zobrazí následující informace:

- Název nalezené zranitelnosti.

- Závažnost zranitelnosti.

- Otevřete překryvnou vrstvu s podrobnostmi o zranitelnosti.

- QoD je zkratka pro „Quality of Detection“ a ukazuje spolehlivost detekce zranitelnosti.

- Typ řešení pro nalezenou chybu zabezpečení. Jsou možná následující řešení:

- Oficiální oprava: je k dispozici oprava oficiálního dodavatele. Pokud není uvedeno jinak, předpokládá se, že tato oprava tuto chybu zabezpečení plně řeší.

- Dočasná oprava: k dočasnému odstranění této chyby zabezpečení je k dispozici náhradní řešení; náhradní řešení může být jedno, více nebo také zatím nemusí existovat.

- Snížení rizika: jsou k dispozici informace o konfiguraci nebo scénáři nasazení, které pomáhají snížit riziko zranitelnosti, ale neřeší zranitelnost dotčeného produktu.

- … další možnosti (neexistuje a nebude, hledání opravy atd.).

- Hostitel, pro kterého byl nalezen výsledek.

- Číslo portu a typ protokolu použitý k nalezení zranitelnosti hostitele.

- Název hostitele a operační systém hostitele, pro kterého byl nalezen výsledek.

- Úroveň závažnosti zranitelnosti.

Komplexní penetrační testování

Cílem penetračního testování je komplexně zhodnotit síťovou infrastrukturu, informační systém nebo webovou aplikaci vůči jak z pohledu útočníků na internetu, tak i třeba z řad zlomyslných zaměstnanců.

Zahrnuje v sobě několik disciplín a je určitě výbornou součástí pro projekty spojené se zvýšením kybernetické bezpečnosti, s nasazením ISO 27001, dosažením souladu s GDPR či jinými bezpečnostními normami, nebo projektem zabývajícím se zajištěním provozu organizace, a tedy i její kybernetické odolnosti, možná také připravujete školení a chcete znát, na co se u svých uživatelů zaměřit.

Z hlediska projektu sledujeme dvě linie Organizační (co všechno potřebujeme k testování) a Technickou (členění na testované oblasti). Vše, co je zde uvedeno můžeme také využít pro intenzivní test pouze některé části nebo komponenty vaší informatiky.

Jak postupujeme (organizace projektu)

Penetrační testování vyžaduje systematický přístup. Pro dosažení vysoké kvality a informační hodnoty výsledků je nezbytné zvolit správný postup. Ten zahrnuje sběr informací, hodnocení aktiv a identifikaci cílů, identifikaci zranitelností, verifikaci zranitelností a pokus o narušení bezpečnosti, identifikaci dopadů a jejich odstranění po zneužití zranitelností, tvorbu závěrečné zprávy a závěrečný re-test.

- Sběr informací

První fáze je zaměřena na získávání informací, podle kterých budou správně definovány testovací scénáře. Pozornost je zaměřena primárně na hardwarová a softwarová aktiva, případně také na lidské zdroje, které by mohly být využity k úspěšnému narušení bezpečnosti. Tato fáze zahrnuje především aktivní skenování sítě, serverů a dalších aktivních prvků a detekci používaných služeb.

- Hodnocení aktiv a identifikace cílů

Druhá fáze je zaměřena na ohodnocení aktiv. Kritickým aktivům je přiřazena nejvyšší priorita. Jsou identifikovány potenciální cíle a konkrétní scénáře pro penetrační testy.

- Identifikace zranitelností

Proces identifikace zranitelností spočívá v objevování slabých míst v aktivech – konkrétních systémech, které mohu být využity pro narušení bezpečnosti zadavatele (např. ve formě průniku, nedostupnosti služeb, neoprávněnému zpřístupnění – pozměnění dat). Způsob identifikace zranitelností je závislý na použitých technologiích a zjištěných informacích. Speciální pozornost je pak věnována nesprávné konfiguraci, např. nezabezpečenému přenosu citlivých informací či použití slabých šifrovacích a autentizačních schémat.

- Verifikace zranitelností a pokus o narušení bezpečnosti

Pokus o narušení bezpečnosti představuje snahu o využití nalezených zranitelností pro neautorizovaný přístup, eskalaci uživatelských privilegií, nedostupnost služby a další nepřátelské akce vůči systémům zadavatele. Při průniku se postupuje s nejvyšší obezřetností, aby nedošlo k poškození anebo znehodnocení testovaných služeb.

- Identifikace dopadů a jejich odstranění po zneužití zranitelností

Po úspěšném narušení bezpečnosti je potřebné přezkoumat dostupná data, oprávnění a možnosti dalšího zneužití potenciálním útočníkem. Na konci této fáze dochází k odstranění všech testovacích účtů pořízených pro potřeby testování a také škodlivého, případně nestandardního zdrojového kódu, zaslaného na testované služby.

- Tvorba závěrečné zprávy

Závěrečná zpráva včetně manažerského shrnutí obsahuje detailní popis testování, sumarizaci nalezených zranitelností a bezpečnostních mezer, ohodnocení jejich závažnosti, dopadů a rizik. Definuje doporučení k eliminaci zranitelností a minimalizaci rizik.

- Re-test

Po eliminaci zranitelností a přijetí opatření doporučujeme uskutečnit Re-test. Ten slouží k potvrzení správné implementace nápravných opatření a případně identifikaci nových zranitelností, které mohly být do systému zaneseny při realizaci náprav.

Co testujeme (penetracni testy podle oblasti)

PENETRAČNÍ TESTY IT INFRASTRUKTURY

Interní penetrační test

V průběhu testu je simulován pokus o průnik z pozice útočníka, který získal přístup k interní síti. Jedním z cílů je také zneužití testovaných systémů k vlastním škodlivým aktivitám.

V rámci testu jsou realizovány činnosti:

- V první fázi probíhají testy zranitelností s využitím automatizovaných nástrojů – popsáno v předchozím článku.

- Detekované služby jsou následně detailně otestovány, zda neobsahují známé zranitelnosti publikované dle standardu CVE. V případě dostupnosti exploitů je otestováno, zda je služba opravdu zranitelná a případně jsou dále zkoumány dopady v kontextu celé infrastruktury.

- U služeb, které vyžadují autentizaci, proběhne test zaměřený na enumeraci (výčet) uživatelských účtů. Test pokračuje pokusem o neautorizovaný přístup.

- Na síti jsou prozkoumána dostupná datová uložiště, zda neobsahují citlivé informace, které by mohly být kompromitovány anebo by útočníkovi pomohly objevit další zranitelnosti.

- Detekované zranitelnosti budou dále zkoumány, případně kombinovány s cílem získat vyšší úroveň uživatelských práv, přístup k doménovému řadiči, firewallu nebo dalšímu zneužití systému k vlastním účelům.

Externí penetrační test

V průběhu testu je simulován pokus o průnik anonymního útočníka z internetové sítě, který se snaží o průnik do interní sítě, případně o získání citlivých dat. Hlavním cílem je získání přístupu do interní sítě klienta.

V rámci testu jsou realizovány činnosti:

- Testy zranitelností automatizovanými nástroji – popsáno v předchozím článku.

- Ověření výsledků testů zranitelností manuálními postupy a vyřazení tzv. false-positive nálezů.

- Detekce dalších zranitelností a nálezů specializovanými nástroji na základě interních scénářů.

- S využitím detekovaných zranitelností, případně jejich kombinací, demonstrace dalších bezpečnostních nedostatků, jako jsou např. pokus o uložení a spuštění vlastního kódu, získání informací z databází, získání otisku hesel (hashe) a pokus o jejich prolomení.

PENETRAČNÍ TESTY WEBOVÝCH A MOBILNÍCH APLIKACÍ

Cílem penetračního testu aplikace a souvisejících služeb je nestandardními akcemi uživatele demonstrovat zranitelnosti, kterými je možno realizovat průnik do interní infrastruktury nebo získat citlivá data či upozornit na chyby v aplikační logice.

PENETRAČNÍ TESTY ODOLNOSTI UŽIVATELŮ

Penetrační testy odolnosti uživatelů využívají metod sociálního inženýrství a jsou zaměřeny na praktické testování uživatelů a jejich povědomí o informační bezpečnosti. Cílem je testování samotných uživatelů za účelem získání citlivých informací, dat a zdrojů.

E-mailový test – Phishing

Cílem testování je prověřit úroveň bezpečnostního povědomí uživatelů a přimět je sdělit citlivé informace nebo vykonat nebezpečnou akci. Scénáře budou přizpůsobeny požadavkům zákazníka a mohou obsahovat i škodlivý balíček simulující malware, webový portál apod.

Telefonický test – Vishing

Podkladem testu jsou telefonní čísla veřejně dostupná na internetu, sdělená zadavatelem nebo přímo získaná samotným testerem. Na tato čísla jsou pak vedeny podvodné telefonické hovory.

Cílený test – Spear phishing

Spear phishing představuje cílený phishingový útok na předem vytipované osoby (vrcholové manažery nebo doménové administrátory). Test je rozšířen o podrobnou analýzu cíle, aby byl přesně zacílený na daného představitele.

Aktivní test fyzické bezpečnosti

Základem testu je pokus o fyzický průnik neautorizované osoby do vnitřních prostor organizace, které jsou v běžném režimu veřejnosti nepřístupné.

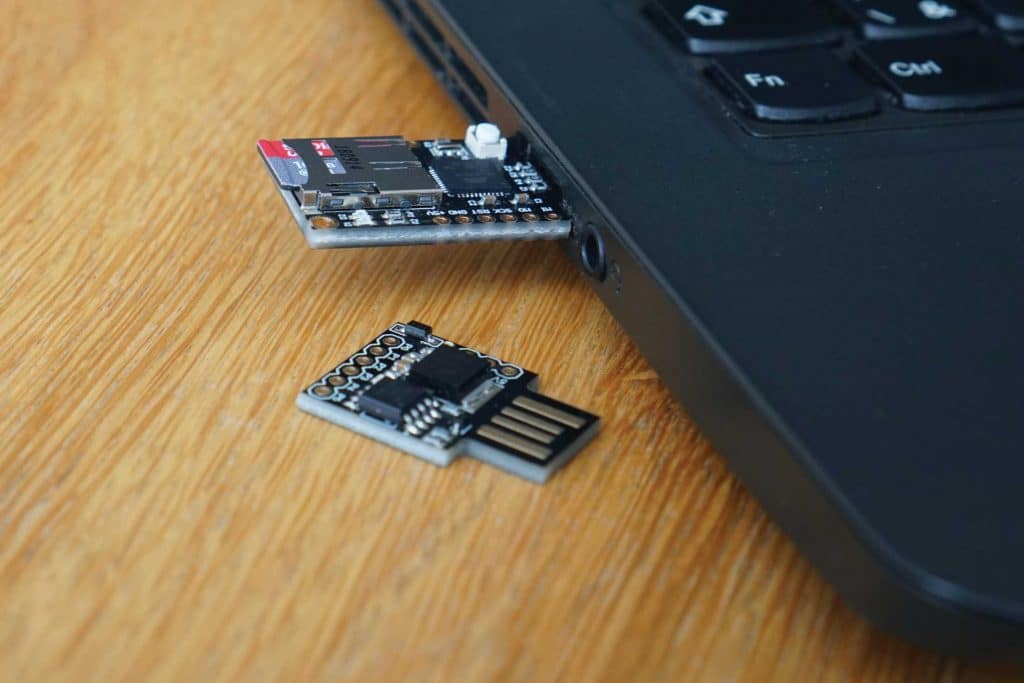

Pasivní test fyzické bezpečnosti

V rámci testu jsou ve vybraných lokalitách umístěny USB flash disky s potenciálně nebezpečným obsahem. Cílem testu je sledovat a vyhodnotit chování uživatelů.

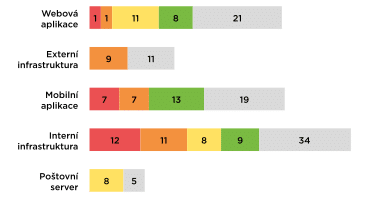

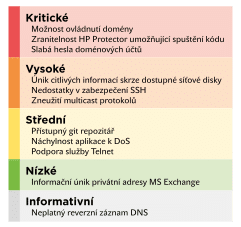

Výstup testování

Přináší strategické informace a přehled o slabých místech využitelných k průniku do testovaných systémů. Definuje stupeň jejich závažnosti a navrhuje nápravná opatření k jejich eliminaci. Nalezené bezpečnostní nedostatky a zranitelnosti jsou klasifikovány pomocí pětibodové stupnice, která zachycuje úroveň rizika: informativní / nízká / střední / vysoká / kritická dle metodiky CVSS. V případě zjištění kritické nebo vysoké zranitelnosti v průběhu penetračního testování jsou tato zjištění sdělována odpovědným osobám zadavatele bezodkladně.

Komplexní penetrační testování vyžaduje tým zkušených bezpečnostních specialistů, kteří testy provádějí. K-net a jeho IT specialisté spolupracují na testování s odborným týmem etických hackerů.

Petr Nepustil

Vystudoval VUT v Brně obor Sdělovací technika. Ve firmě K-net je už více než 20 let, začal s ní spolupracovat už na vysoké škole. Závěr studií na vysoké škole strávil na univerzitě v Paříži, kde psal půl roku diplomovou práci na téma kódování řečových signálů. V K-net si prošel pozicemi IT Specialista, vedoucí oddělení, vedoucí divize produkce a kvality. Aktuálně se zaměřuje hlavně na obchod a vedení divize produkce. Baví ho pomáhat našim zákazníkům s návrhem a budováním jejich IT infrastruktury.